Durch das neue Gesetz zur Bestandsdatenauskunft können staatliche Behörden auf Daten wie Passwörter von E-Mail-Konten oder PINs und PUKs für Handys zugreifen und dürfen die Zuordnung von IP-Adressen zu Anschlussinhabern bereits beim bloßen Verdacht auf Ordnungswidrigkeiten abfragen. Deshalb ruft die Piratenpartei Baden-Württemberg für den kommenden Sonntag zur Teilnahme an Demonstrationen gegen die Bestandsdatenauskunft auf und gibt in dieser Woche Tipps, wie man sich gegen staatliche Überwachung wehren kann.

Erhält eine Behörde etwa durch das herausgegebene Passwort für den E-Mail-Account Zugriff auf alle privaten Nachrichten im Postfach, so kann man mit Verschlüsselung zumindest dafür sorgen, dass diese nicht lesbar sind, da in der Mailbox nur der Geheimtext sichtbar ist. Außerdem lässt sich mithilfe des Schlüssels ausschließen, dass eine andere Person oder Institution durch die Nutzung eurer E-Mail-Adresse gegenüber Dritten eure Identität vorspiegelt. Hierzu könnt ihr eure E-Mails signieren, also unter Verwendung eures Passworts digital unterschreiben.

Doch nicht nur wegen staatlicher Begehrlichkeiten kann eine Verschlüsselung des Mailverkehrs sinnvoll sein. Auch auf ihrem Weg durch das Internet können unverschlüsselte Mails mitgelesen werden – wie Postkarten in der realen Welt.

Hier wollen wir die Mailverschlüsselung mit OpenPGP exemplarisch für Windows erklären. Für Linux und Mac OS X gibt es im Internet etliche ähnliche Anleitungen, wobei die Installation in Thunderbird jeweils identisch verlaufen sollte.

Es wird folgende kostenfreie Software benötigt: Thunderbird, GnuPG und das Thunderbird-Add-on Enigmail.

Das Mailprogramm Thunderbird kann unter folgender Adresse heruntergeladen werden:

GnuPG gibt es als Softwarepaket für Windows auf folgender Seite:

Nun installiert ihr einfach die heruntergeladenen Programme und richtet den E-Mail-Account in Thunderbird ein (falls Ihr das Programm nicht sowieso schon nutzt).

Mozilla Thunderbird einrichten

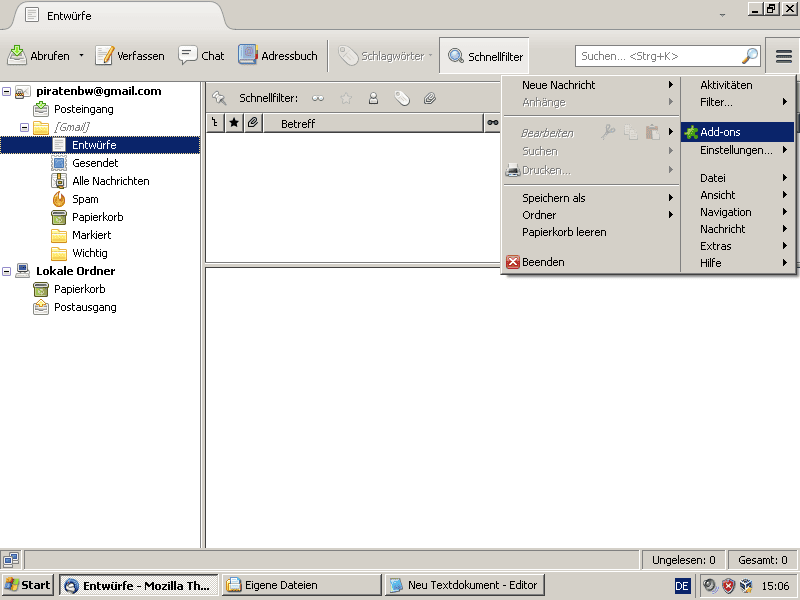

Im Mailprogramm Thunderbird geht man nun auf „Add-ons“.

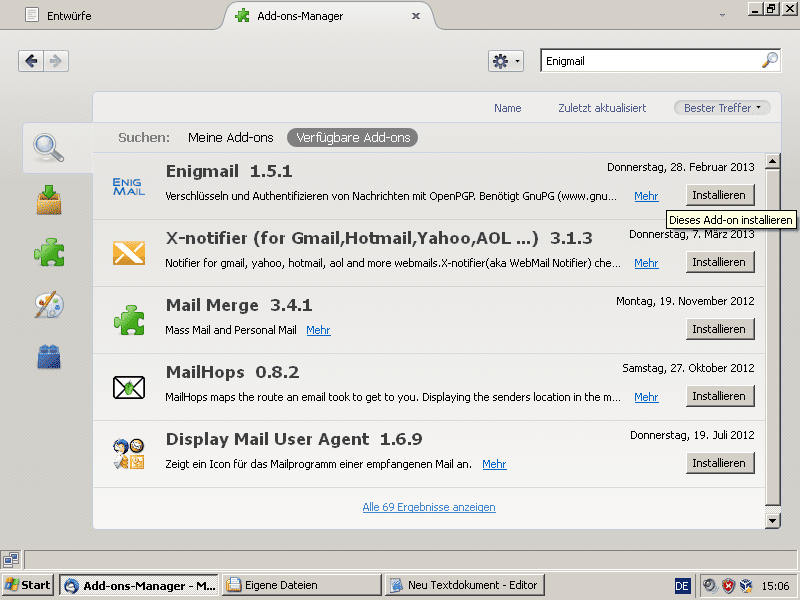

Dort sucht ihr nach „Enigmail“ und installiert das Add-on.

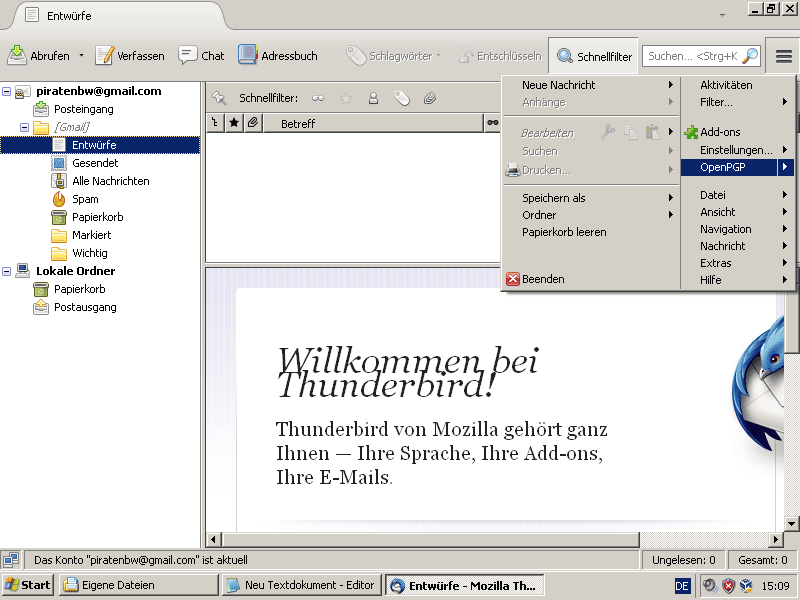

Nun muss Thunderbird neu gestartet werden. Als Nächstes klickt man dann auf die Einstellungen für „OpenPGP“.

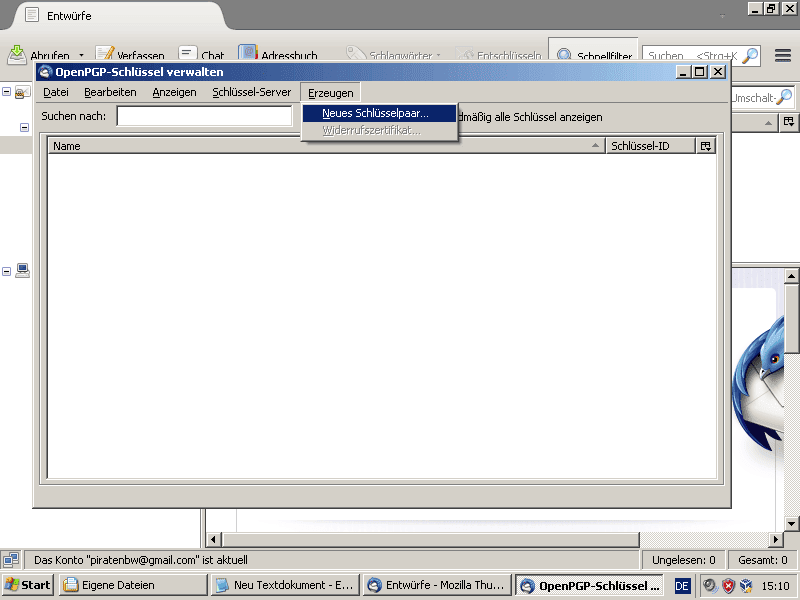

Dort geht man auf „Erzeugen“ und erzeugt ein neues Schlüsselpaar.

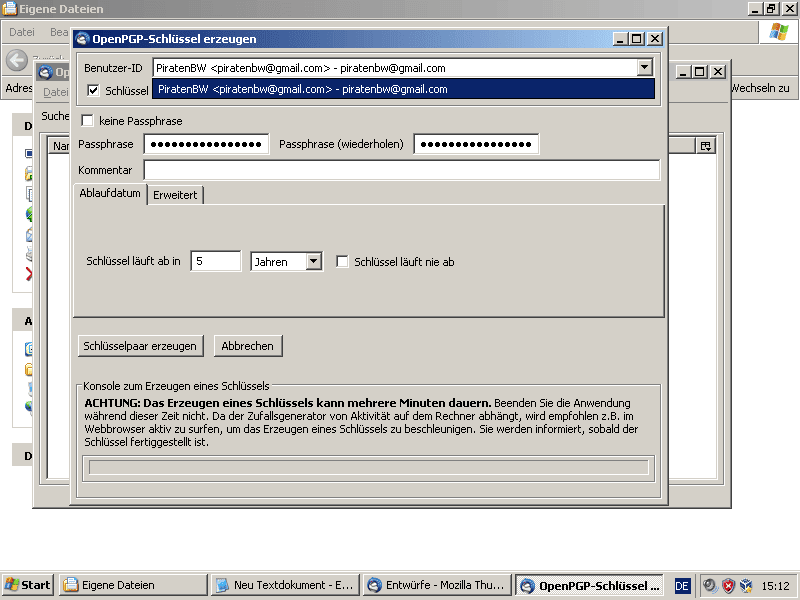

Hier wählt man nun die E-Mail-Adresse aus, für die man den Schlüssel erzeugen möchte, und gibt eine „Passphrase“ ein, also ein sicheres Passwort. Bitte merkt Euch dieses Passwort gut oder notiert es, da ihr es in Zukunft noch benötigen werdet!

Es ist außerdem sinnvoll, einen Zeitraum zu wählen, nach dem der Schlüssel abläuft (zwei oder drei Jahre sind üblich). So wird ein regelmäßiger Wechsel erzwungen. Sollte ein Angreifer an den geheimen Schlüssel gelangen, der zur Entschlüsselung von Nachrichten verwendet wird, so kann er nicht ewig mitlesen oder sich als die betreffende Person ausgeben.

Nun klickt man auf „Schlüsselpaar erzeugen“. Daraufhin wird man noch einmal gefragt, ob man den Schlüssel erzeugen will. Also noch einmal auf „Schlüssel erzeugen“ klicken.

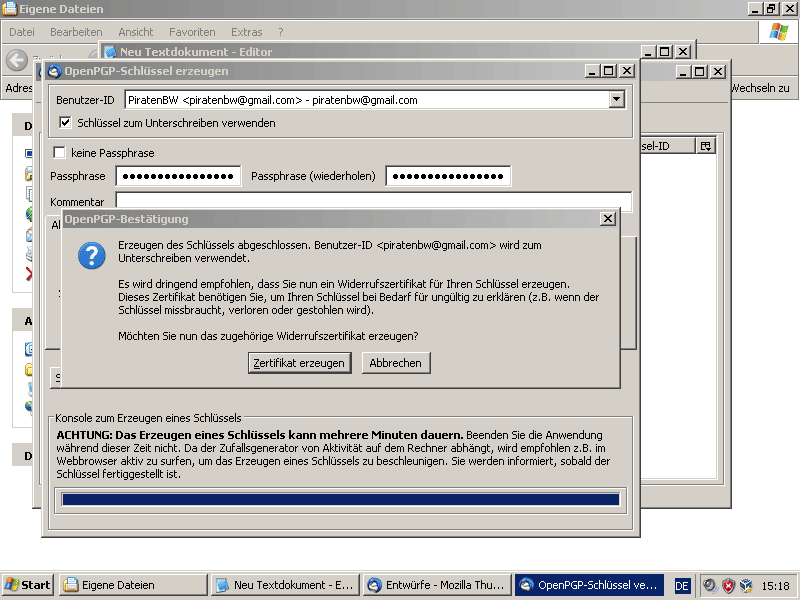

Jetzt sind einige Sekunden oder Minuten Geduld gefragt, bis die Erzeugung des Schlüssels abgeschlossen ist.

Nachfolgend wird gefragt, ob man ein Widerrufszertifikat erzeugen möchte. Das ist sinnvoll, falls man den Schlüssel einmal nicht mehr nutzen möchte. Dieses Widerrufszertifikat wird als Datei gespeichert. Diese Datei sollte man ebenso wie das gewählte Passwort gut aufheben.

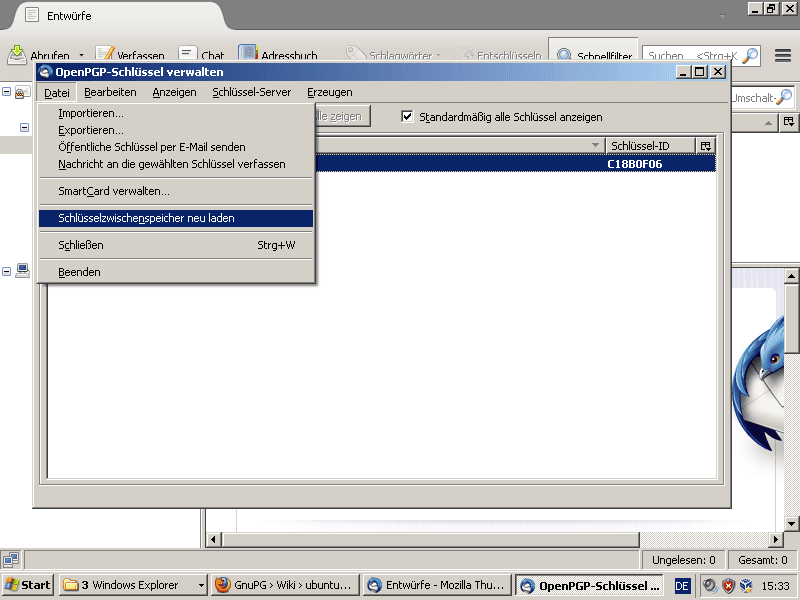

Um das Widerrufszertifikat erzeugen zu können, muss man das Passwort, das man kurz vorher als „Passphrase“ angegeben hat, erneut eingeben. Dann geht man wieder zu den „Einstellungen“ für OpenPGP und dort auf „Schlüssel verwalten“. Hier setzt man das Häkchen bei „Standardmäßig alle Schlüssel anzeigen“ und klickt unter „Datei“ auf „Schlüsselzwischenspeicher neu laden“.

Spätestens jetzt sollte der neue Schlüssel in der Liste sichtbar sein.

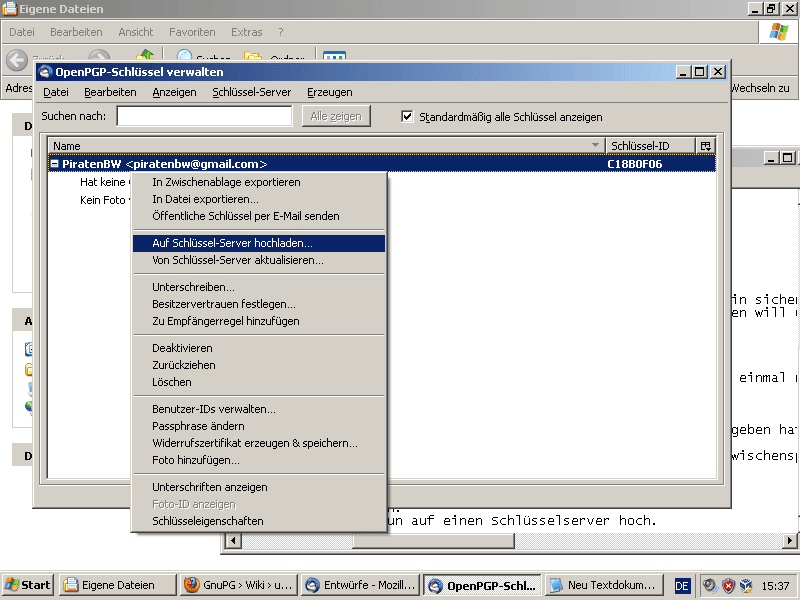

Damit andere Nutzer den Schlüssel auch finden können, lädt man ihn nun auf einen Schlüsselserver hoch. Hierzu klickt man mit der rechten Maustaste auf den Schlüssel und wählt die entsprechende Funktion. Nun wird man gefragt, auf welchen Schlüsselserver man den Schlüssel hochladen möchte. Man kann diese Prozedur beliebig oft wiederholen und den Schlüssel so auf verschiedene Schlüsselserver hochladen.

Es ist natürlich auch möglich, den öffentlichen Schlüssel per E-Mail an andere Kommunikationsteilnehmer zu versenden. Hierbei besteht keinerlei Gefahr, da dieser Schlüssel nur zum Prüfen der Unterschrift und zum Verschlüsseln von E-Mails verwendet werden kann. Eine Signatur kann auf dieser Basis nicht erstellt werden, ebenso wenig kann eine Nachricht entschlüsselt werden.

Nun kann der eigene Schlüssel von anderen gefunden werden, und man kann verschlüsselte Mails erhalten.

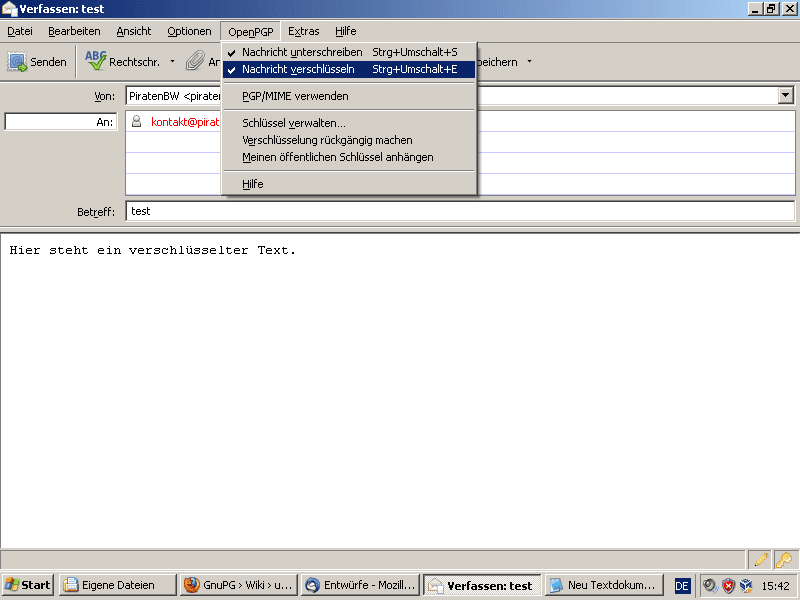

Jetzt wird es Zeit, die erste eigene verschlüsselte E-Mail zu versenden. Dazu verfasst man ganz normal eine neue Mail und klickt dann auf „OpenPGP“ und dort auf „Nachricht verschlüsseln“. Außerdem kann man gleich noch auf „Nachricht unterschreiben“ klicken und den Schlüssel so nutzen, um zu bestätigen, dass man als Besitzer des Schlüssels die Mail geschrieben hat. Wenn man die Mail unterschreiben möchte, wird man vor dem Versenden der Mail aufgefordert, zur Bestätigung die „Passphrase“ einzugeben.

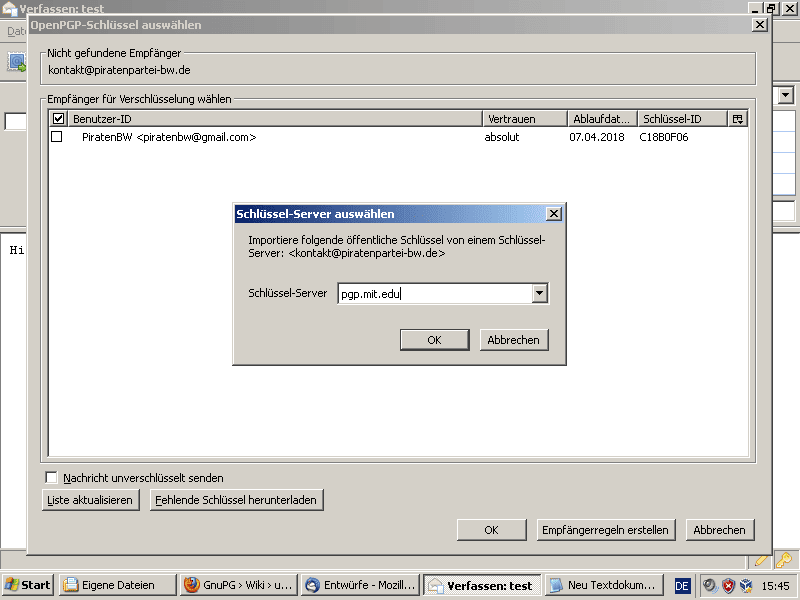

Da man den Schlüssel des Empfängers der Mail wahrscheinlich noch nicht hat, wird man beim Versuch, die Mail zu versenden darauf hingewiesen, dass man diesen noch auswählen muss. Hier klickt man auf „Fehlende Schlüssel herunterladen“ und wählt einen Schlüsselserver, von dem man den Schlüssel laden möchte.

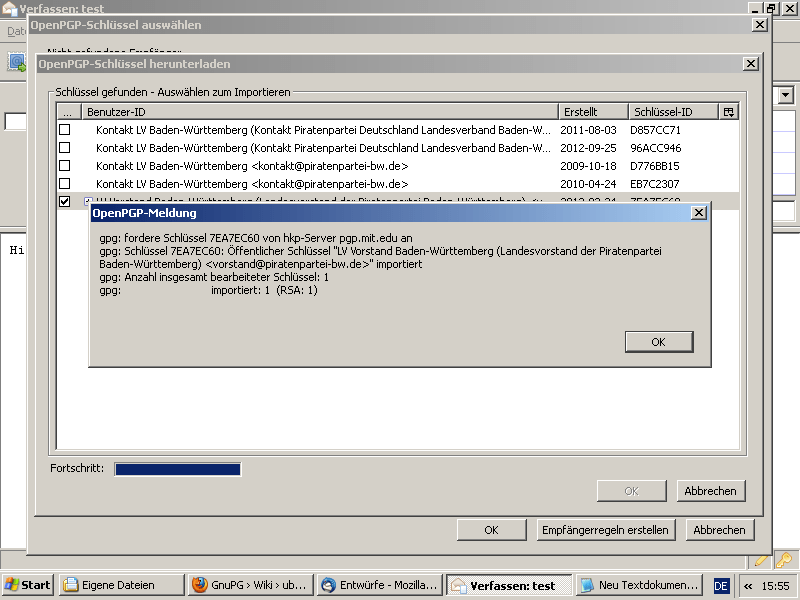

Die auf dem Schlüsselserver gefundenen Schlüssel werden nun angezeigt. Man setzt das Häkchen bei dem jeweiligen aktuellen Schlüssel, den man verwenden möchte, und klickt auf „OK“. Daraufhin erscheint eine Meldung, die man ebenfalls bestätigt.

Nun müsste der Schlüssel in der Schlüsselliste stehen. Mit einem weiteren Klick auf „OK“ in der Schlüsselliste wird die Nachricht verschickt.

Herzlichen Glückwunsch: Du hast gerade deine erste verschlüsselte Mail versendet!

Um Mails mit OpenPGP verschlüsseln zu können, muss der Empfänger auch über einen Schlüssel verfügen. Also erklärt eurer Familie und euren Freunden, wie auch sie ihre E-Mails verschlüsseln und dann vertraulich mit euch kommunizieren können.

Hi,

vielleicht sollte man noch erwähnen, dass man beim Herunterladen bzw. Importieren von Schlüsseln anhand des „Fingerabdrucks“ des Schlüssels überprüfen sollte, ob der Schlüssel auch wirklich dem gewünschten Empfänger gehört. Sonst könnte es passieren, das man einen Schlüssel untergeschoben bekommt und jemand drittes die Mails lesen kann. Der Fachbegriff dazu ist die „Man in the Middle Attack“. Den Fingerabdruck sollte man sich aber nicht per E-Mail schicken lassen…

Im Übrigen ist bei PGP (und anderen Verschlüsselungsproduken) mit Absicht von „Passphrase“ und nicht von „Password“ die Rede. Ein Passwort hat typischerweise eine Länge von ca. 8 – 10 Zeichen da es häufig eingegeben werden muss. Eine Passphrase sollte deutlich länger sein (> 20 Zeichen), um ein Ausprobieren aller Kombinationen („Brute Force Attack“) unpraktikabel zu machen. Und zum Aufschreiben, wenn man es denn macht, sollte man nicht unbedingt das Notepad von Windows oder einen an den Bildschirm geklebten Zettel verwenden…

Gruß,

Holger

Ein Problem an der Sache ist, wie mir vorhin im Zug klar geworden ist, dass die PGP-verschlüsselten Mails heutzutage auch auf Mobilgeräten entschlüsselbar sein sollten. Gibt es da schon entsprechende Programme auf iOS, Android und Windows Phone?

Andere Frage: Welche Institutionen versucht denn standardmäßig PGP-verschlüsselt Mails zu verschicken? Kann man das in Zukunft von der PP erwarten, sofern man auf den bei OpenPGP mitgelieferten Servern einen Schlüssel hinterlegt hat?

Liebe Leute,

Ihr redet am Thema vorbei. Wenn Vater Staat Eure mails lesen will, kommt er zu Euch nach Hause. Aber mal ehrlich, wen ihnteressiert schon der Inhalt Eurer Mails?

Die eigentliche Bedrohung ist die Herausgabe von Passwörtern in Verbindung mit Identitätsdiebstahl.

Wenn weiterhin 3 Millionen Abfragen pro Jahr, nur mit Passwörtern dann in den Computern jedes staatlichen Büros rumschwirren (Ordnungswidrigkeiten!) könnt Ihr davon ausgehen, daß es massenhaft Fälle geben wird, wo Staatsdiener mit Eurer Mail und Euren Passwörtern bei Amazon und Konsorten shoppen gehen.

Und beweist das dann mal. Ihr wißt ja nicht, wann Ihr überwacht wurdet.

Und dagegen hilft die schönste Verschlüsselung nichts.

popcorn

Der Beitrag ist Mist. Alles veraltet und leider knackbar.

„Es ist außerdem sinnvoll, einen Zeitraum zu wählen, nach dem der Schlüssel abläuft (zwei oder drei Jahre sind üblich). So wird ein regelmäßiger Wechsel erzwungen.“

Es gibt überhaupt keinen guten Grund dafür, Schlüssel ohne Ablaufdatum zu erzeugen. Das sollte zudem nicht ewig in der Zukunft liegen, sondern ein bis zwei Jahre. Die Gültigkeitsdauer kann man problemlos verlängern. Die Kommunikationspartner zu gelegentlichen Updates zu zwingen, hat auch seine Vorteile (es müssen sowieso alle den richtigen Umgang mit der Technik lernen, da hilft alles nichts). Der Gedanke, dass man nur einen privaten Schlüssel oder dessen Passphrase verlieren kann, nicht aber ein Widerrufszertifikat, mutet schon reichlich skurril an.

„Sollte ein Angreifer an den geheimen Schlüssel gelangen, der zur Entschlüsselung von Nachrichten verwendet wird, so kann er nicht ewig mitlesen oder sich als die betreffende Person ausgeben.“

Das ist nur dann ein sicherer Schutz, wenn der Angreifer nicht an den Hauptschlüssel herankommt:

http://www.openpgp-schulungen.de/kurzinfo/schluesselqualitaet/#offline

Ein Widerrufszertifikat kann man auch später erzeugen. Wer meint, ein Widerrufszertifikat sicher verwahren zu können (das heißt: auch sicher vor Dritten, denn es kann ohne Passphrase missbraucht werden, um den Schlüssel dauerhaft ungültig zu machen!), der sollte auch ein Backup von (geheimem) Schlüssel und Passphrase verwahren können.

Und @Holger L. Ratzel:

Schon in der Standardeinstellung von GnuPG erreicht eine perfekt zufällige(!) Passphrase ohne Umlaute, Satz- oder sonderzeichen bei 18 Stellen die Stärke von AES (128 Bit). Eine Passphrase als Schutz gegen brute force länger als 18 Stellen zu machen, ist also schlicht albern. Es sei denn, sie ist nicht zufällig; dann ist die Schutzstärke schwer zu kalkulieren.